큰사진보기

|

| ▲ <오마이뉴스>가 해킹 팀의 안드로이드폰 보안공격 서버의 액세스로그 파일을 분석한 결과, 지난 6월 한달 동안 국내 IP가 이 서버에 접속한 사례 네 건을 발견했다. |

| ⓒ 고정미 |

관련사진보기 |

국가정보원(아래 국정원)은 이탈리아 해킹 팀(Hacking Team)의 PC·모바일 감청 솔루션 구입·운용을 인정하면서도 북한의 해킹에 대비한 연구용이며 국내를 감청 대상으로 한 일은 없다고 부인했다. 하지만 해킹에 동원된 서버를 분석한 결과, 감청 대상엔 국내 이동통신망 가입자도 있는 것으로 드러났다.

국정원이 감청 타깃(목표)이 된 스마트폰에 스파이웨어를 심기 위한 피싱 URL을 보내고, 감청 타깃이 이 피싱 URL에 접속하면 스파이웨어가 설치된다. 이 과정에서 꼭 필요한 게 스파이웨어를 전송할 서버다.

해킹을 통해 전 세계에 공개된 해킹 팀 관련 파일에는 이 회사가 운영한 몇 개의 서버의 파일과 디렉토리가 그대로 남아 있다. 그 중엔 'Exploit_Delivery_Network_android'라는 서버가 있는데 직역하면 '안드로이드폰에 보안취약점 공격을 전달하는' 리눅스 서버다. 국정원이 보낸 피싱 URL을 누르면 이 서버에 접속, 스파이웨어에 감염된다.

동시에 스파이웨어를 전송한 서버에는 접속한 기기의 IP가 남는다. 스마트폰은 물론 인터넷이 되는 휴대전화라면 인터넷 접속시 이동통신사로부터 IP를 부여받는다. 이 IP가 해킹 팀의 서버 로그기록에 남게 된다.

<오마이뉴스>가 해킹 팀의 안드로이드폰 보안공격 서버의 액세스로그 파일을 분석한 결과, 지난 6월 한달 동안 국내 IP가 이 서버에 접속한 사례 네 건을 발견했다. 그 중 두 건은 국정원의 주문에 따라 만들어진 피싱 URL에 의한 접속이 확실시 된다.

SKT 갤럭시노트2, 스파이웨어 감염

큰사진보기

|

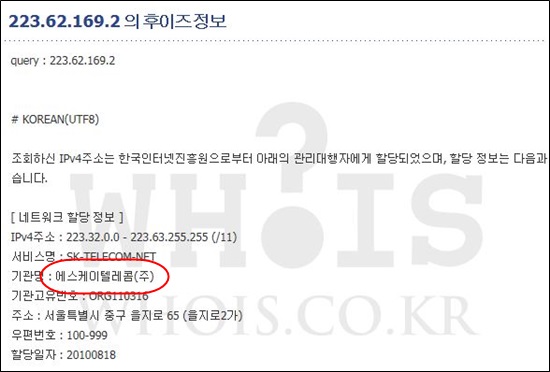

| ▲ WHOIS 정보검색에서 나온 IP 정보. 해킹 팀의 보안공격 서버에 접속한 IP가 SK텔레콤에 할당된 국내 IP확인된다. |

| ⓒ KISA/KRNIC |

관련사진보기 |

액세스 로그파일 중 6월 4일 오전 6시 32분 28초부터 33분 24초(서유럽 표준시) 사이에 기록된 내용은 "IP 223.62.169.2가 'http://188.166.5.201/docs/7ZSBlX/fwd'에 접속, adOLva.apk 파일을 전송하는 데에 성공했다"라고 축약된다. 세부적으로는 이 IP를 가진 기기가 SHV-250S, 즉 삼성전자의 갤럭시 노트2라는 정보까지 포함하고 있다.

이 스마트폰이 접속한 'http://188.166.5.201/docs/7ZSBlX/fwd'라는 주소는 국정원용 아이디 devilangel(데빌엔젤)이 같은 달 3일 해킹 팀에 주문해 만든 피싱 URL과 일치한다. 데빌엔젤의 주문에 해킹 팀은 6개의 피싱 URL을 만들어줬는데 그중 하나가 바로 이 주소다.

메르스에 대한 공포가 급속히 확산되고 있을 때 메르스 관련 정보를 가장했던 바로 그 피싱 URL이며, 데빌엔젤이 실전용으로 주문한 것이다(관련기사 :

메르스·떡볶이 URL, 국정원이 던진 '피싱' 미끼?).

이 갤럭시 노트2의 IP 223.62.169.2는 국내 1위 이동통신사업자 SK텔레콤이 할당받은 IP로 확인됐다. 즉 'SK텔레콤에 가입된 갤럭시 노트2 스마트폰이 메르스 정보를 가장한 피싱 URL에 접속, 스파이웨어에 감염됐다'고 정리된다.

'국내 감청 없다'는 국정원장 말, 무색해졌다

큰사진보기

|

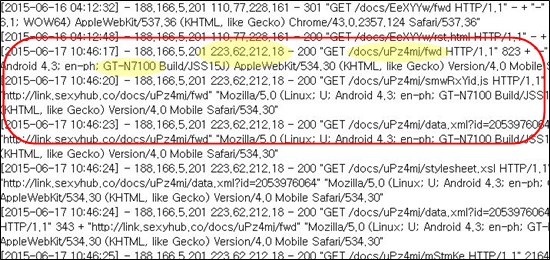

| ▲ 해킹 팀의 안드로이드폰 해킹에 쓰인 보안공격 서버의 액세스로그파일의 일부. 접속 대상 피싱 URL은 국정원 아이디 데빌엔젤이 주문한 것으로, 접속자 IP 223.62.212.18은 SKT에 할당된 국내용 IP로 확인됐다. |

| ⓒ 안홍기 |

관련사진보기 |

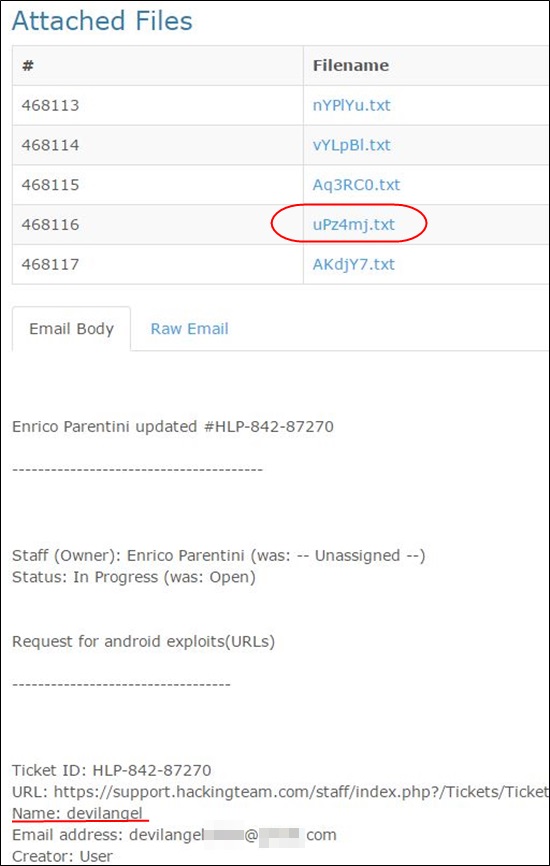

유사한 사례는 6월 17일 자 로그에서도 발견된다. 이날 오전 10시 46분께 'http://188.166.5.201/docs/uPz4mj/fwd'에 접속한 모델명 GT-N7100(갤럭시 노트2 3G 모델)도 스파이웨어 감염까지 성공했다. 이 갤럭시 노트2가 접속한 주소는 데빌엔젤이 6월 16일 해킹팀에 주문해 제공받은 중국 포르노 사이트 위장 피싱 URL 주소 다섯 개 중 하나와 일치한다.

이 또 다른 갤럭시 노트2의 IP 223.62.212.18 또한 SK텔레콤이 할당받은 걸로 확인됐다. 데빌엔젤은 이 피싱 URL을 주문하면서 테스트가 아닌 실전용이라고 밝혔다.

이 같은 내용은 공개된 자료에 남아 있는 지난 6월 한 달 동안의 액세스로그 파일만 분석한 결과다. 이 기간 국내 IP가 해킹 팀의 안드로이드 보안공격 서버에 접속한 경우는 두 건 더 있지만, 서버가 스파이웨어를 전송하지 못한 것으로 나타났다.

국정원의 주문으로 만들어진 피싱 URL에 접속한 게 국내 이동통신사에 할당된 IP였다는 점은 '국내를 감청 대상으로 한 일은 없다'는 이병호 국정원장의 지난 14일 발언을 무색하게 만든다. '연구용'이나 '자체 테스트'로 강변할 수도 있겠지만, 피싱 URL 주문단계에서 이미 실전용이라고 밝혔다,

또 메르스에 대한 공포가 확산될 시점에 메르스 관련 정보를 피싱에 활용한 점, 사기 수법에 즐겨 쓰이는 포르노 사이트 활용 등은 연구 목적이라기에는 무척 치밀하고 현실적이다.

큰사진보기

|

| ▲ 지난 6월 16일 국정원용 아이디 데빌엔젤이 해킹 팀에 주문해 받은 안드로이드 공격용 피싱 URL 5개. 이 중 하나의 URL에 접속한 IP가 SK텔레콤 사용자로 확인됐다. |

| ⓒ WIKIleaks |

관련사진보기 |